Mensaje ICMP "Redirect"

Inicia el Monitor de Red. A continuación ejecuta los comandos:

C:\>route delete 10.4.2.1 (si ya ha sido borrada la ruta, avisa con un error)

C:\>ping -n 1 10.4.2.1

(antes de contestar debes confirmar que en MSDOS el resultado del Ping es correcto: paquetes enviados: 1, paquetes recibidos: 1, sino debes repetir los dos comandos anteriores y el proceso de captura en el Monitor de Red)

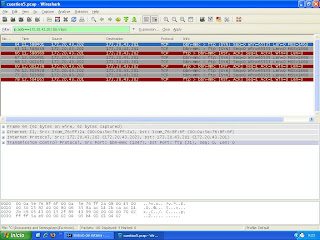

En base a los paquetes capturados, filtra sólo los datagramas que contengan tu dirección IP y contesta a las siguientes preguntas:

Para filtrar los paquetes en los que está involucrada mi dirección IP aplico el filtro ip.src==172.20.43.202 ip.dst==172.20.43.202 && !nbns, siendo 172.20.43.202 mi dirección IP.

4.a. ¿Cuántos datagramas IP están involucrados en todo el proceso? Descríbelos... (tipo, código y tamaño)

Hay 3 datagramas IP involucrados en el proceso que se describen a continuación:

Hay 3 datagramas IP involucrados en el proceso que se describen a continuación:- El primero es de tipo 8 y código 0, lo cual quiere decir que es una solicitud de eco. El camino que recorre es desde mi máquina hasta la 10.4.2.1 (a la que he mandado el ping).

- El segundo es de tipo 5 y código 1, y va desde la puerta de enlace 172.20.43.230 a mi máquina 172.20.43.202. El mensaje de tipo 5 quiere decir que es una redirección y al ser de tipo 1 redirecciona datagramas para el host.

- El tercero es de tipo 0 y código 0, por tanto, es una respuesta de eco. El camino que recorre el datagrama es desde la máquina origen 10.4.2.1 hasta la mia 172.20.43.202.

4.b. Dibujar gráficamente el origen y destino de cada datagrama (como se ha realizado en la figura 7, pero incorporando el direccionamiento IP correcto de las máquinas involucradas).

4.c. ¿Observas los mismos datagramas en el Monitor de Red con respecto a los que se comentan en la explicación teórica del Redirect? ¿Por qué puede suceder esto?

El datagrama que no aparece es la copia del echo que realiza el router uno (puerta de enlace predeterminada 172.20.43.230), esto es debido a que el switch realiza un filtrado por seguridad que consiste en que los mensajes entre routers no puedan ser visualizados por el resto de equipos de la red.

4.d. ¿Las direcciones MAC e IP de todas las tramas capturadas con el Monitor de Red hacen referencia al mismo interfaz de red? Indica en qué casos la respuesta es afirmativa y en que casos la dirección IP especifica un interfaz de red que no se corresponde con el mismo interfaz indicado por la MAC.

4.e. ¿Qué máquina o interfaz de red envía el mensaje ICMP Redirect?

La máquina que envía el mensaje ICMP Redirect es la CISCO 1720 (172.20.43.230),, que es la puerta de enlace predeterminada.

4.f. ¿Qué dato importante para tu PC transporta en su interior ese mensaje de Redirect? ¿Transporta algún otro tipo de información extra?

Cada mensaje de redireccionamiento contiene un campo de 32 bits llamado dirección de internet del encaminador que contiene la IP de salida correcta para la máquina emisora.

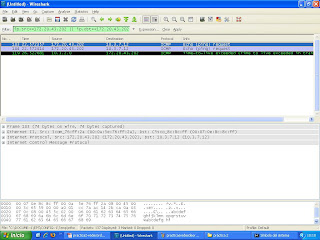

4.g. Observa los campos "Identificación", "TTL" y "Cheksum" del datagrama que se envió originalmente. A continuación, analiza el contenido del mensaje Redirect. ¿Puedes encontrar la mima identificación dentro de los datos (no cabecera) del mensaje ICMP Redirect? ¿Qué ocurre con los campos TTL y Cheksum del datagrama transportado por el Redirect?

Datagrama enviado originalmente:

-Identificación: 0x5314; TTL=128; Cheksum: 0x03ca

Mensaje Redirect:

-Identificación: 0x5314; TTL=127; Cheksum: 0x04ca

La identificación del ambos datagramas es la misma ya que se trata del mismo mensaje.

El TTL del mensaje Redirect es una unidad inferior al original porque ha atravesado un router.

En el campo Cheksum varía un número al haber variado en una unidad el valor del TTL.

Considerando que todos los equipos presentes en dicha topología cumplen la RFC 1191. Determina el número de segmentos que se generan al mandar un paquete TCP con 1500 bytes de datos desde la máquina 'A' a la máquina 'E':

Considerando que todos los equipos presentes en dicha topología cumplen la RFC 1191. Determina el número de segmentos que se generan al mandar un paquete TCP con 1500 bytes de datos desde la máquina 'A' a la máquina 'E':