C:\ftp 172.20.41.241

Conectado a 172.20.41.241

220 Linux1.disc.ua.es FTP server (Version wu-2.4.2-academ[BETA-18-vr12] (1)

Wed Jan 27 22:19:46 CST 1999) ready.

Usuario (172.20.41.241: none)): alumnos

331 Password required for alumnos.

Contraseña: alumnos

230 User alumnos logged in

ftp> bin

200 Tipe set to I

ftp> put p3.txt

200 PORT comand successful.

150 Opening BINARY mode data connection for rfc1191.txt

226 Transfer complete.

ftp: 48730 bytes sent in 24.28 segundos 2.01 KB/s

ftp> quit

221-You have transferred 48730 bytes in 1 files.

221-Total traffic for this session was 49154 bytes in 1 transfers.

221-Thank you for using the FTP service on Linux1.disc.ua.es.

221-Goodbye.

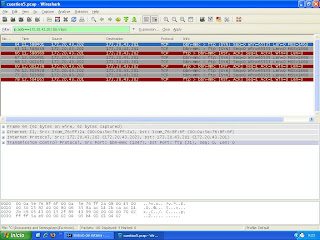

a) Determina con el monitor de red qué valor de MSS se ha negociado en la conexión TCP. Para ello visualiza TODOS los paquetes IP intercambiados entre tu PC y el servidor 172.20.41.241.

Hay dos valores de MSS (1460 bytes y 460 bytes), finalmente se escoge un valor de MSS de 460 bytes.

b) ¿Hay paquetes ICMP "fragmentation needed and the bit don't fragment was set"? Si la respuesta es afirmativa. ¿Qué máquina envía el mensaje de error?

Si, hay un paquete ICMP Destination Unreachable (Fragmentation Needed).

La máquina que envía el error es la 172.20.43.231.

c) ¿Cómo afecta este mensaje ICMP al tamaño de los paquetes TCP intercambiados entre tu PC y el servidor 172.20.41.241?

Disminuye el valor de MSS y por tanto el tamaño de los paquetes. El nuevo valor de MSS es de 360 bytes.d) ¿Reenvía tu PC algún paquete TCP al servidor?

Si. para indicarle que debe reducir el tamaño de los paquetes

e) ¿Fragmenta IP algún paquete TCP?

No, IP no fragmenta ningún paquete TCP

Considerando que todos los equipos presentes en dicha topología cumplen la RFC 1191. Determina el número de segmentos que se generan al mandar un paquete TCP con 1500 bytes de datos desde la máquina 'A' a la máquina 'E':

Considerando que todos los equipos presentes en dicha topología cumplen la RFC 1191. Determina el número de segmentos que se generan al mandar un paquete TCP con 1500 bytes de datos desde la máquina 'A' a la máquina 'E':